ORBCOMM® Política de segurança do produto

Política de segurança do produto

A ORBCOMM continua totalmente comprometida em aprimorar continuamente nossa resiliência cibernética e alinhar nossas políticas e procedimentos com as melhores práticas do setor.

Trabalhamos diligentemente para avaliar e abordar questões de segurança de forma contínua e à medida que elas são especificamente trazidas à nossa atenção, e para comprometer os recursos apropriados para analisar, validar e fornecer ações corretivas para resolver o problema.

Relatando uma possível vulnerabilidade de segurança

Agradecemos os relatórios de pesquisadores independentes, organizações do setor, fornecedores e clientes preocupados com a segurança do produto. Para denunciar possíveis vulnerabilidades, envie um e-mail para psirt@orbcomm.com com “Divulgação responsável” na linha de assunto e um resumo das descobertas no corpo do e-mail. Uma resposta pode ser esperada dentro de três (3) a cinco (5) dias úteis.

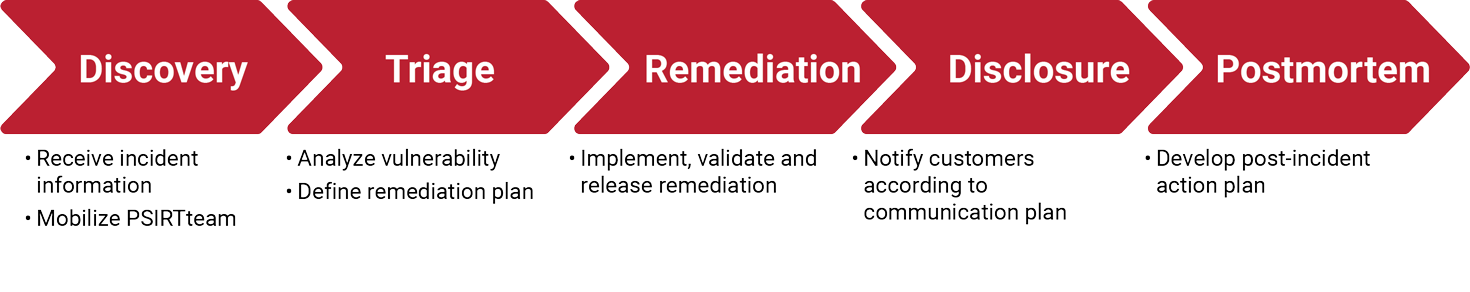

Processo de gerenciamento de vulnerabilidades

Avaliação do risco de segurança usando o Common Vulnerability Scoring System (CVSS)

Nós seguimos o Documento de especificação do CVSS v3.0 Escala qualitativa de classificação de gravidade para definir classificações de gravidade, conforme mostrado na tabela abaixo:

Reservamo-nos o direito de nos desviar dessas diretrizes em casos específicos em que fatores adicionais não são capturados adequadamente na pontuação do CVSS.

Recomendamos consultar um profissional de segurança ou de TI para avaliar o risco de sua configuração específica e incentivá-lo a calcular a pontuação ambiental do CVSS com base nos parâmetros da sua rede. Todos os clientes devem levar em consideração a pontuação básica e quaisquer pontuações temporais e ambientais que possam ser relevantes para seu ambiente para avaliar seu risco geral. Essa pontuação geral representa apenas o momento em que a avaliação foi realizada e é adaptada ao seu ambiente específico. Você deve usar a avaliação de risco de um profissional de segurança ou de TI e essa pontuação final para priorizar as respostas em seu próprio ambiente.

Notificando os clientes sobre a vulnerabilidade

Na maioria dos casos, pretendemos notificar os clientes quando houver uma solução ou solução prática identificada para uma vulnerabilidade de segurança. A notificação é fornecida por meio de comunicações direcionadas ou pela publicação de uma notificação do cliente na página da web dedicada ao produto. Isso será publicado depois que a equipe de segurança da ORBCOMM concluir o processo de resposta à vulnerabilidade e determinar que existem patches de software ou soluções alternativas suficientes para resolver a vulnerabilidade ou a divulgação pública subsequente de correções de código está planejada para resolver as vulnerabilidades.

As notificações do cliente têm como objetivo fornecer detalhes suficientes que ajudem os clientes a tomar decisões informadas para proteger seus respectivos ambientes. Essas notificações normalmente incluem as seguintes informações:

- Produtos e versões afetados.

- Identificador Common Vulnerability Enumeration (CVE) para a vulnerabilidade.

- Breve descrição da vulnerabilidade e do impacto potencial, se explorada.

- A classificação de gravidade do Common Vulnerability Scoring System (CVSS) para a vulnerabilidade.

- Detalhes de mitigação, como atualização, correção, mitigação ou outra ação do cliente.

- Crédito ao relator pela vulnerabilidade identificada e reconhecimento pela coordenação com a ORBCOMM.

Podemos lançar uma comunicação especial para responder rapidamente às divulgações públicas em que a vulnerabilidade já tenha recebido atenção pública significativa ou se espere que seja explorada ativamente. Nesse caso, podemos agilizar a comunicação, que pode ou não incluir um conjunto completo de patches ou soluções alternativas.

Não forneceremos informações detalhadas sobre as especificidades das vulnerabilidades, incluindo, mas não se limitando a, notas de lançamento, artigos da base de conhecimento ou código de exploração ou prova de conceito para vulnerabilidades identificadas.

Além disso, não compartilhamos as descobertas de testes de segurança internos ou outros tipos de atividades de segurança com entidades externas. É importante observar que qualquer verificação não autorizada de nossos serviços e sistemas de produção será considerada um ataque.

Remediação de vulnerabilidades

Levamos as preocupações de segurança a sério e trabalhamos para avaliá-las e resolvê-las em tempo hábil. Os cronogramas de resposta dependerão de muitos fatores, incluindo, mas não se limitando a: gravidade, produtos e serviços afetados, ciclo de desenvolvimento atual, ciclos de controle de qualidade e se o problema só pode ser atualizado em uma versão principal.

A remediação pode assumir uma ou mais das seguintes formas:

- Uma nova versão ou patch da ORBCOMM

- Instruções para baixar e instalar uma atualização ou patch de terceiros

- Uma solução alternativa para mitigar a vulnerabilidade

Não obstante o acima exposto, não garantimos uma resolução específica para os problemas e nem todos os problemas identificados podem ser corrigidos.