ORBCOMM® Política de seguridad del producto

Política de seguridad del producto

ORBCOMM mantiene su firme compromiso de mejorar continuamente nuestra ciberresiliencia y de alinear nuestras políticas y procedimientos con las mejores prácticas de la industria.

Trabajamos con diligencia para evaluar y abordar los problemas de seguridad de forma continua y a medida que se nos presenten específicamente, y para dedicar los recursos adecuados a analizar, validar y proporcionar las medidas correctivas necesarias para abordar el problema.

Notificación de una posible vulnerabilidad de seguridad

Agradecemos los informes de investigadores independientes, organizaciones industriales, proveedores y clientes preocupados por la seguridad de los productos. Para informar sobre cualquier posible vulnerabilidad, envíe un correo electrónico a psirt@orbcomm.com con «Divulgación responsable» en el asunto y un resumen de las conclusiones en el cuerpo del correo electrónico. Puede esperarse una respuesta en un plazo de tres (3) a cinco (5) días hábiles.

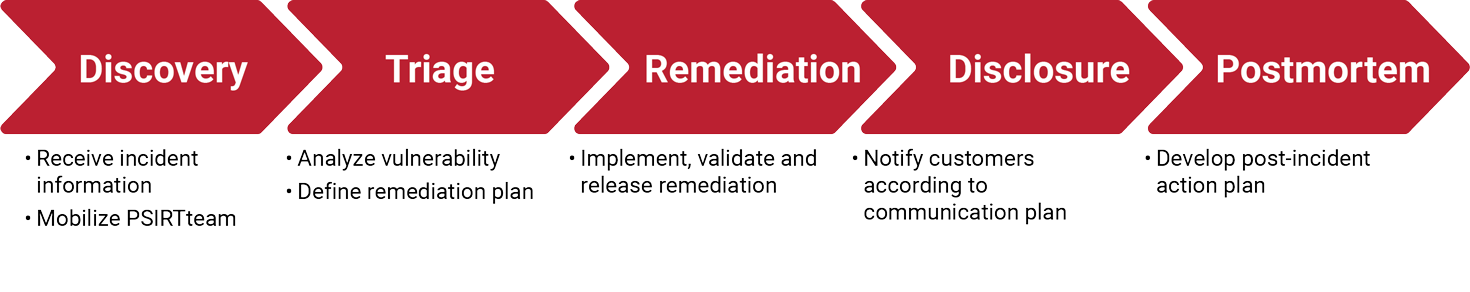

Proceso de gestión de vulnerabilidades

Evaluación del riesgo de seguridad mediante el sistema común de puntuación de vulnerabilidades (CVSS)

Seguimos el Documento de especificación de CVSS v3.0 Escala de calificación de gravedad cualitativa para definir las calificaciones de gravedad como se muestra en la siguiente tabla:

Nos reservamos el derecho de desviarnos de estas pautas en casos específicos en los que los factores adicionales no se reflejen adecuadamente en la puntuación del CVSS.

Le recomendamos que consulte a un profesional de seguridad o de TI para evaluar el riesgo de su configuración específica y le recomendamos que calcule la puntuación ambiental del CVSS en función de los parámetros de su red. Todos los clientes deben tener en cuenta la puntuación base y cualquier puntuación temporal y ambiental que pueda ser relevante para su entorno a fin de evaluar su riesgo general. Esta puntuación general solo representa el momento en que se realizó la evaluación y se adapta a su entorno específico. Debe utilizar la evaluación de riesgos de un profesional de seguridad o de TI y esta puntuación final para priorizar las respuestas en su propio entorno.

Notificar a los clientes sobre la vulnerabilidad

En la mayoría de los casos, tenemos la intención de notificar a los clientes cuando se identifique una solución alternativa práctica o una solución para una vulnerabilidad de seguridad. La notificación se envía mediante comunicaciones específicas o mediante la publicación de una notificación al cliente en la página web específica del producto. Esta información se publicará una vez que el equipo de seguridad de ORBCOMM haya completado el proceso de respuesta a las vulnerabilidades y haya determinado que existen suficientes parches de software o soluciones alternativas para corregir la vulnerabilidad, o cuando esté previsto hacer públicas las correcciones del código para subsanar las vulnerabilidades.

Las notificaciones a los clientes están destinadas a proporcionar detalles suficientes que ayuden a los clientes a tomar decisiones informadas para proteger sus respectivos entornos. Estas notificaciones suelen incluir la siguiente información:

- Productos y versiones afectados.

- Identificador de enumeración común de vulnerabilidades (CVE) de la vulnerabilidad.

- Breve descripción de la vulnerabilidad y el impacto potencial si se explota.

- La clasificación de gravedad de la vulnerabilidad del Sistema Común de Puntuación de Vulnerabilidades (CVSS).

- Detalles de mitigación, como una actualización, una corrección, una mitigación u otra acción del cliente.

- Gracias al denunciante de la vulnerabilidad identificada y reconocimiento por su coordinación con ORBCOMM.

Es posible que publiquemos una comunicación especial para responder rápidamente a las divulgaciones públicas cuando la vulnerabilidad ya haya recibido una atención pública significativa o se espere que se aproveche activamente. En tal caso, podemos agilizar la comunicación, que puede incluir o no un conjunto completo de parches o soluciones alternativas.

No proporcionaremos información detallada sobre las características específicas de las vulnerabilidades, incluidas, entre otras, las notas de la versión, los artículos de la base de conocimientos o el código de explotación o prueba de concepto para las vulnerabilidades identificadas.

Además, no compartimos los resultados de las pruebas de seguridad internas ni de otros tipos de actividades de seguridad con entidades externas. Es importante tener en cuenta que cualquier escaneo no autorizado de nuestros servicios y sistemas de producción se considerará un ataque.

Corrección de vulnerabilidades

Nos tomamos muy en serio las preocupaciones de seguridad y trabajamos para evaluarlas y abordarlas de manera oportuna. Los plazos de respuesta dependerán de muchos factores, entre los que se incluyen, entre otros: la gravedad, los productos y servicios afectados, el ciclo de desarrollo actual, los ciclos de control de calidad y si el problema solo puede actualizarse en una versión principal.

La reparación puede adoptar una o más de las siguientes formas:

- Una nueva versión o parche de ORBCOMM

- Instrucciones para descargar e instalar una actualización o un parche de un tercero

- Una solución alternativa para mitigar la vulnerabilidad

Sin perjuicio de lo anterior, no garantizamos una resolución específica para los problemas y es posible que no se solucionen todos los problemas identificados.